Предполагается, что современные автомобильные ключи с транспондерами должны быть сверхбезопасными: чип-ключи и брелоки взаимодействуют со считывателями внутри автомобиля, позволяя запустить автомобиль только после передачи секретного цифрового пароля. Но группа исследователей в области безопасности говорит, что они нашли способ обойти систему, используемую некоторыми из крупнейших мировых автопроизводителей, и что Volkswagen Group использовала судебный иск, чтобы их выводы не публиковались более двух лет.

Лондон Daily Mail сообщает, что трое исследователей обнаружили лазейку в безопасности транспондера Megamos Crypto, автомобильного электронного устройства, которое подтверждает, что ключ или транспондер без ключа, присутствующий в автомобиле, является подлинным, прежде чем позволить автомобилю завестись. Транспондеры Megamos Crypto используются во многих моделях Audi, Honda, Volkswagen, Volvo и многих других автопроизводителей.

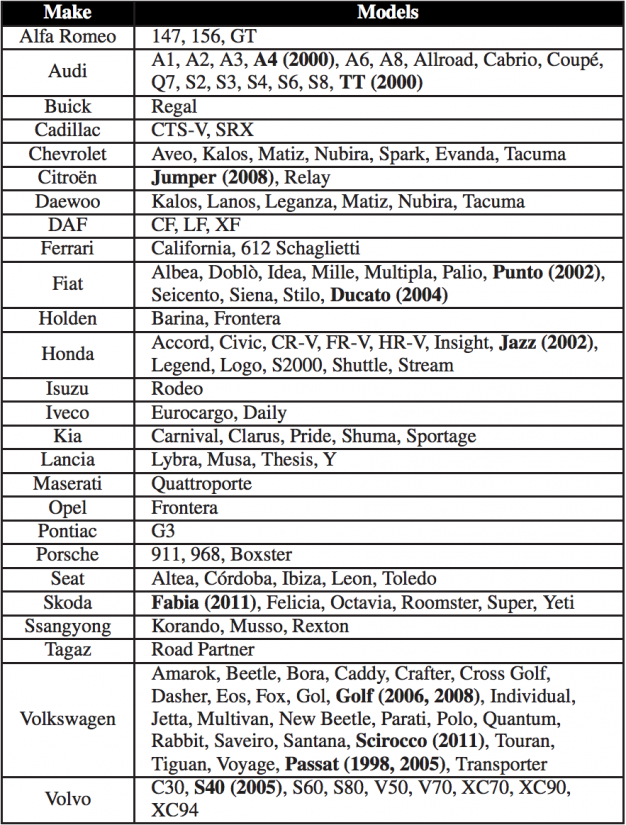

Список транспортных средств, затронутых взломом Megamos Crypto. Модели, выделенные жирным шрифтом, были протестированы исследователями; остальные были экстраполированы, так как они используют поврежденную электронику.

Как Daily Mail объясняет, что система должна быть невзламываемой: 96-битный код, которым обмениваются ключ и автомобиль, означает, что существуют «бесчисленные миллиарды возможных комбинаций», что делает случайное предположение практически невозможным. Но хакеры обнаружили, что, прослушав радиопереговоры между ключом и автомобилем всего дважды, они смогли сократить количество догадок, необходимых для взлома кода, до 196,607 30 попыток. Для компьютеризированной системы «грубой силы», которую смогли создать хакеры, такой трюк может занять менее XNUMX минут, и как только правильный код будет найден, сделать дубликат ключа, который будет работать так же, как и оригинал, несложно.

«Это похоже на то, как если бы ваш пароль был «пароль», — сказал Флавио Д. Гарсия, один из исследователей. Daily Mail.

Исследователи представили эти результаты в статье и лекции на конференции Usenix по цифровой безопасности в Вашингтоне, округ Колумбия, на прошлой неделе. Но впервые они обнаружили уязвимость в системе еще в 2012 году. Почему так долго не было обнародовано открытие? Когда исследователи впервые обнаружили неисправность, они отправились в Megamos со своими выводами, предложив сохранить свое открытие в тайне в течение девяти месяцев, пока швейцарский производитель микросхем не найдет решение. Но в 2013 г. Daily Mail По сообщениям, Volkswagen подал в суд на исследователей по отдельности и на университеты, в которых они работают, чтобы помешать им опубликовать свои выводы.

Урегулирование, которое в конечном итоге привело к публикации исследования, зависело от компромисса: исследователи согласились опустить одну важную строчку из своей статьи, «ключевую деталь, которая могла позволить человеку, не имеющему технических знаний, разработать хак». Daily Mail отчеты. Volkswagen сообщил газете, что взлом требует «значительных сложных усилий» и что его последние автомобили не уязвимы.

Этот взлом был обнаружен после исследования этического хакера Сэми Камкара, чье устройство RollJam может взломать код, используемый некоторыми из самых популярных пультов дистанционного управления без ключа, и который создал портативное устройство, которое было продемонстрировано для удаленной разблокировки и запуска. любой автомобиль, подключенный к приложению для смартфона OnStar. GM заявляет, что с тех пор они исправили лазейку, которая позволила последнему взломать систему.

Этот контент импортируется из OpenWeb. Вы можете найти тот же контент в другом формате или найти дополнительную информацию на их веб-сайте.